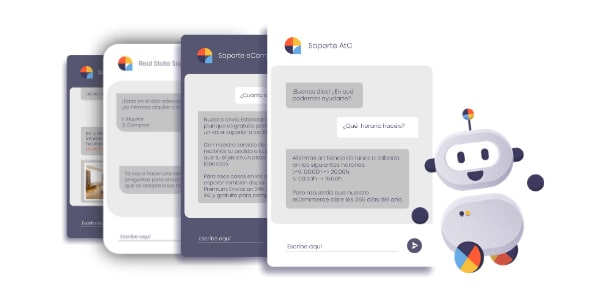

Integra tu chatbot con tu equipo de Atención al Cliente y conviértelo en híbrido. El chatbot responderá las consultas y gestiones habituales para que tus agentes inviertan su tiempo solo en las incidencias más complejas.

Intégralo con:

Herramientas CRM, Gestión de tickets, Mensajería instantánea y RRSS.

Otras soluciones Centribal

Digitalizamos procesos, conectamos personas y diseñamos soluciones tecnológicas a medida para nuestros clientes

Facilitamos la comunicación y mejoramos los procedimientos en sus Dptos. de ventas, marketing y atención al cliente.

Conseguimos cumplir sus objetivos de satisfacción y ventas

¡Descubre nuestras soluciones!

Acompañamiento técnico. Reducimos tus costes de soporte. Resolvemos incidencias de tus activos informáticos; ¡24 horas y 365 días al año!

Índices de satisfacción del 97% en resolución de incidencias y seguimiento 360º en servicios de Helpdesk interno y externo

Agregamos valor a tu marca y a tus clientes. Aceleramos tus ventas. Automatizamos procesos para mejorar la experiencia cliente

Desarrollamos plataformas que digitalizan los procesos, conectan y optimizan tus recursos. Aumentamos un 30% la eficacia de tu servicio

Clientes más satisfechos y trabajadores más productivos. Mejoramos la experiencia de cliente, optimizamos la comunicación y gestión con la empresa

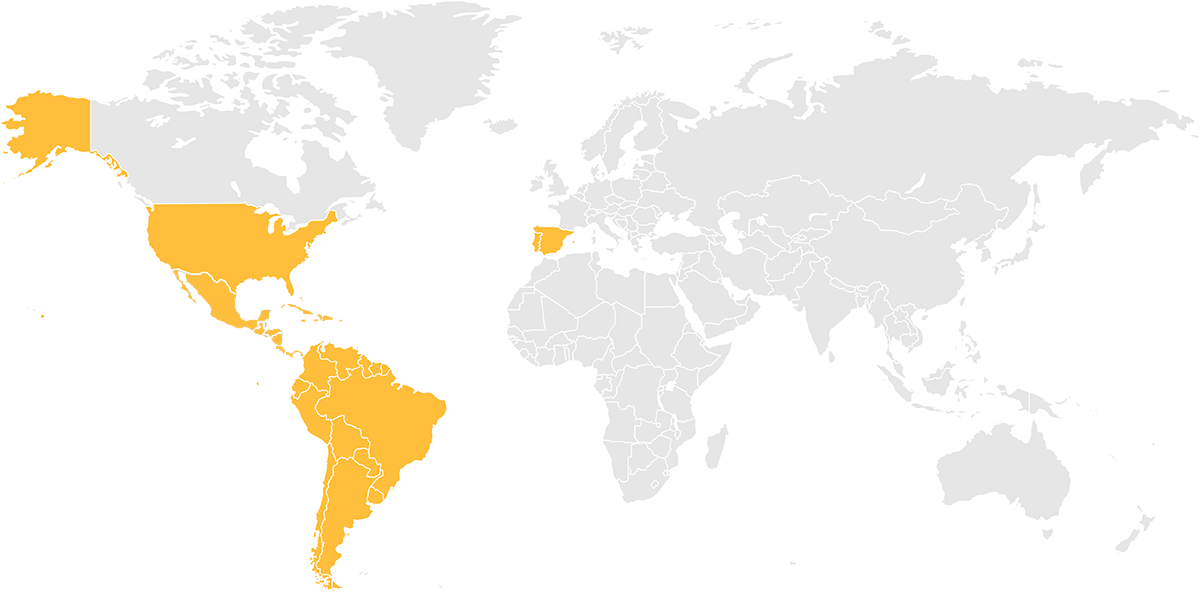

Nuestra red de partners

Nuestros partners nos ayudan a comercializar nuestros productos en todo el mundo.

Centribal: Consultora tecnológica

Somos una consultora tecnológica, experta en plataformas conversacionales y desarrollo de chatbots.

Optimizamos procesos, implementamos omnicanalidad a medida, potenciamos la productividad de la empresa y mejoramos la experiencia de los usuarios.

Contamos con más de 10 años de experiencia en el sector tecnológico, con presencia internacional en el mercado latinoamericano y español.

¿Cómo funciona Plataforma Centribal?

Crea

Ten listo tu chatbot en 3 minutos. Solo o ayúdate de nuestro Onboarding.

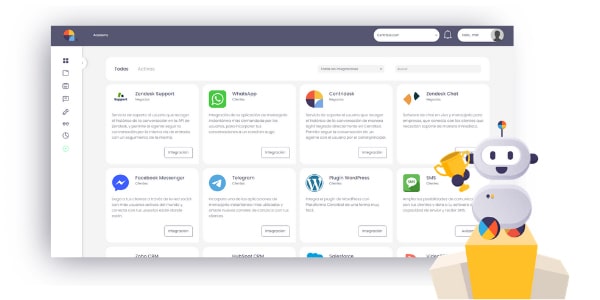

Intégralo

En un clic en los canales favoritos de tus clientes.

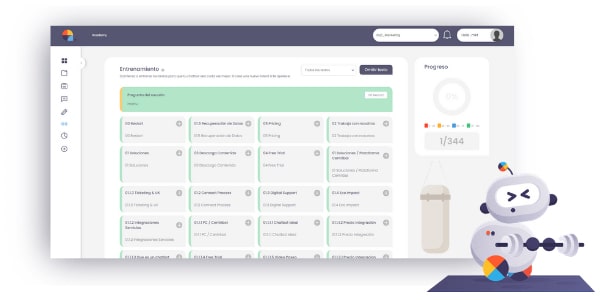

Úsalo y entrena

Y mejora tu soporte día a día para tu customer experience.

Acompañamiento técnico. Reducimos tus costes de soporte. Resolvemos incidencias de tus activos informáticos; ¡24 horas y 365 días al año!

Índices de satisfacción del 97% en resolución de incidencias y seguimiento 360º en servicios de Helpdesk interno y externo

Clientes más satisfechos y trabajadores más productivos. Mejoramos la experiencia de cliente, optimizamos la comunicación y gestión con la empresa

Agregamos valor a tu marca y a tus clientes. Aceleramos tus ventas. Automatizamos procesos para mejorar la experiencia cliente

Desarrollamos plataformas que digitalizan los procesos, conectan y optimizan tus recursos. Aumentamos un 30% la eficacia de tu servicio

Blog

Toda la información que necesitas para conocer y mejorar tus procesos y asistencia digital

Aumenta el valor de tu marca, descubre el mundo del Costumer Centric

Presencia internacional

Centribal es una compañía que no conoce fronteras, trabajamos con clientes en todo el mundo. Nuestra versatilidad y enfoque estratégico nos permite adaptar la experiencia y conocimiento a múltiples mercados, sin importar el país o territorio de actuación de tu compañía.

¿Quieres seguir nuestras noticias?

Suscríbete a nuestra Newsletter. ¡Permanece al tanto de todas la novedades sobre innovación digital y tecnología!